了解飛行時間

基于恒定的光速,飛行時間 (ToF) 計算使用信號傳播時間來確定距離。圖 1 基本說明了 ToF 計算如何在配備 UWB 的任何兩個設備(例如汽車和遙控鑰匙)之間進行。

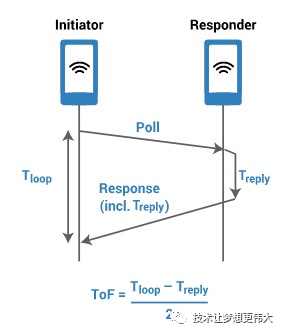

如何計算超寬帶飛行時間如下圖:

為了計算 ToF,我們測量了信號從 Initiator 到 Responder 再回到 Initiator 的往返時間,然后,我們減去 Responder 中的已知處理時間并將其除以 2,得到僅在一個方向上的 ToF 傳播時間,為了確定兩個設備之間的距離,ToF 乘以光速。

由于 UWB 信號是如此獨特且易于接收,即使在多徑環境中,也更容易以高度確定性來準確識別脈沖何時離開和到達。

UWB 可以以極高的重復率準確跟蹤脈沖,因此即使在 10 厘米以內的非常近的范圍內也可以進行細粒度的 ToF 計算。

Wi-Fi 和藍牙標準也嘗試測量距離,但迄今為止的結果將 ToF 計算的準確性限制在 1 到 5 米之間。

另一個降低 Wi-Fi 和藍牙讀數準確性的因素是它們在多路徑環境中的性能,調制正弦波的多徑分量在測量 ToF 時會產生不準確的定時事件,只能以復雜的方式分離,這使得提供比1m更精確的測量非常困難。

需要注意的是,ToF 計算本身決定了距離,而不是方向,然而,ToF 圖通常繪制成圓形,因為 UWB 響應信號還包含到達角 (AoA) 信息。

通過正確的天線設置和計算,AoA 可以確定該圓上非常準確的位置,即目標設備所在的角度。

在 AoA 陣列中的每個天線處,到達時間存在微小但可辨別的差異,因為接收到每個脈沖的測量相位,記錄每個信號的到達時間和相位,然后用于幾何計算,類似于三角測量,通過它可以準確地確定接收信號的角度。

這與 Wi-Fi 和藍牙相比具有顯著的優勢,它們也可以與扇區天線陣列一起使用,但缺少某些時間元素并且在更長的波長 2.4GHz ISM 頻段上運行會產生不太準確的結果。

保護 TOF 計算

十多年前發布的原始 UWB 測距標準 802.15.4a 并沒有像今天發布那樣強調安全性。因此,基于 802.15.4a 版本的 ToF 計算可能容易受到距離操縱的影響。

如果一個人可以干擾時間戳或 ToF 計算的其他方面,那么他或她可以更改鄰近度計算,這是安全訪問應用程序的一個嚴重問題,包括免提訪問控制,其中誘使系統認為授權用戶在他們不在附近時可以觸發鎖在不應該打開時打開。

在測試 4a 標準時,研究人員發現攻擊者可以將 UWB ToF 計算的測量距離減少多達 140 米,概率高于 99%。

該漏洞與 IEEE 802.15.4a 版本的物理層或 PHY 有關。對這一漏洞的擔憂是促使修訂 UWB 標準開發的部分原因,該標準稱為 IEEE 802.15.4z,該標準已接近完成。

提高超寬帶的安全性

IEEE 802.15.4z HRP UWB PHY 將加擾時間戳 (STS) 字段添加到數據包中。

這個想法是通過向 PHY 數據包添加加密密鑰和數字隨機性來防止與 ToF 相關的數據可訪問或可預測,這有助于對抗各種外部攻擊,包括上面提到的那些使用原始 UWB PHY 的確定性和可預測性來操縱距離讀數的攻擊,更新后的方法提供了針對蠻力攻擊的最佳保護,該攻擊還旨在操縱距離測量。

STS 字段由一組偽隨機二進制相移鍵控 (BPSK) 調制脈沖組成, BPSK 調制序列的偽隨機性由密碼安全的偽隨機數發生器確保,由于序列的偽隨機性,沒有周期性,因此允許接收器產生可靠、高度準確和無偽影的信道延遲估計。

為了對 STS 進行有效解碼,接收器需要在接收開始之前在本地獲得序列的副本,滿足這一要求是更高層 STS 種子管理的責任,這種管理現在屬于其他建立在 IEEE 規范之上的行業組織的范圍內。

IEEE 802.15.4z 修正案為傳統 UWB 無線電的所有已知攻擊增加了 PHY 級保護,從安全角度來看,UWB 更加穩健,更不易受到攻擊。